AWS学習準備(Organizationsの有効化、メンバーアカウントの作成)

Organizationsを有効にする

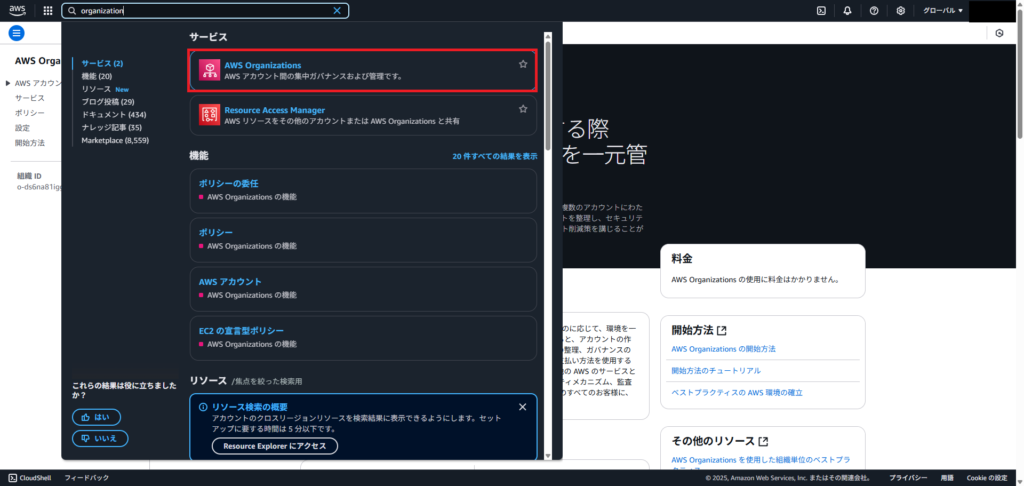

画面上部の検索バーに「Organizations」と入力し、AWS Organizations コンソールを開く。

AWS Organizations の利用を開始する(Enable AWS Organizations) ボタンが表示される場合はそれをクリックし、有効化する。

既に有効済みの場合は、下記のようになる。

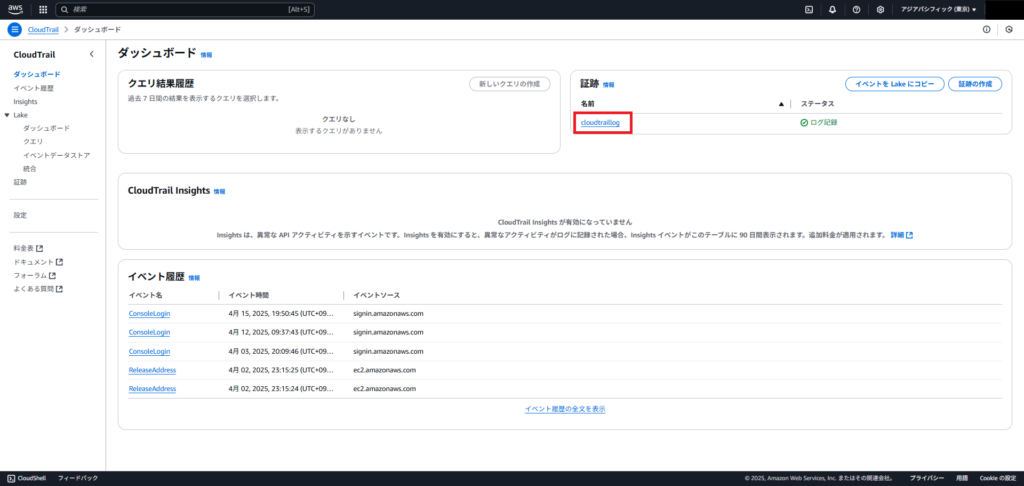

CloudTrail を設定する

全AWSアカウントを通じて操作ログを取得するために CloudTrail を有効化します。

ここでは管理アカウント(ルートアカウント)で設定する組織の CloudTrail を作成します。

- AWS マネジメントコンソールで、上部の検索バーに「CloudTrail」と入力し、CloudTrail コンソールを開く。

- 左メニューの「トレイル (Trails)」を選択して、「トレイルの作成 (Create trail)」をクリック。

- トレイルの設定を行う。

- トレイル名: たとえば「OrganizationTrail」など分かりやすい名前にする。

- CloudTrail Insights: もしコストに余裕があれば有効化する。

- S3バケット: 新規で作成するか、すでに作成済みのバケットを指定します。

- 新規の場合はバケット名を指定し、CloudTrail が必要とするポリシーを自動設定させる。

- ログファイルの暗号化: デフォルトで OK (SSE-S3 など)

- CloudWatch Logs: 必要に応じて設定。運用監視のニーズがあれば有効化し、CloudWatch Logs グループを設定する。

- 対象: 「この組織 (Organization)」を選択することで、組織に属するすべてのアカウントの操作ログが一元的に記録されるようになる。

- 設定内容を確認して「作成」(Create) する。

これで、Organizations を使用した組織全体の CloudTrail が有効になります。

既に設定済であったため、省略。

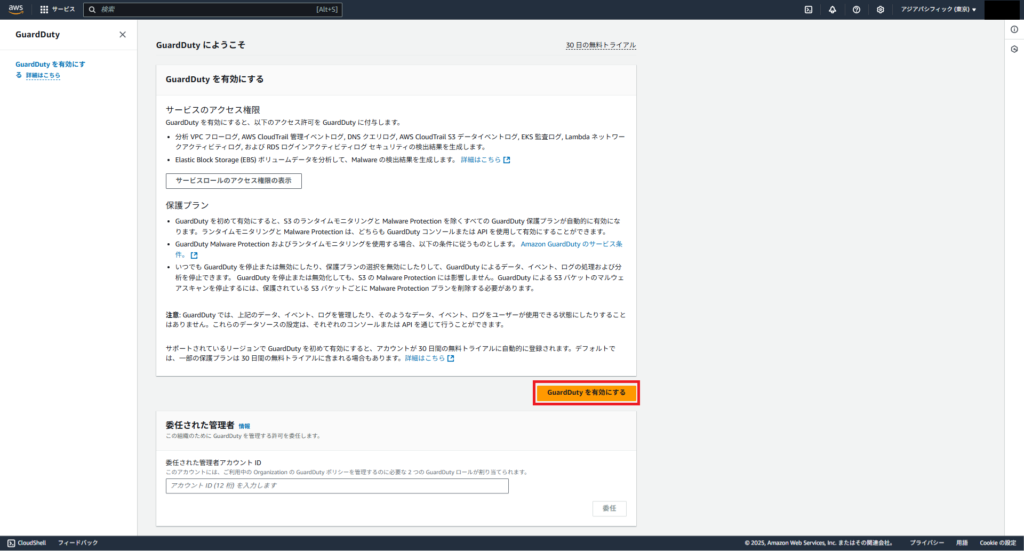

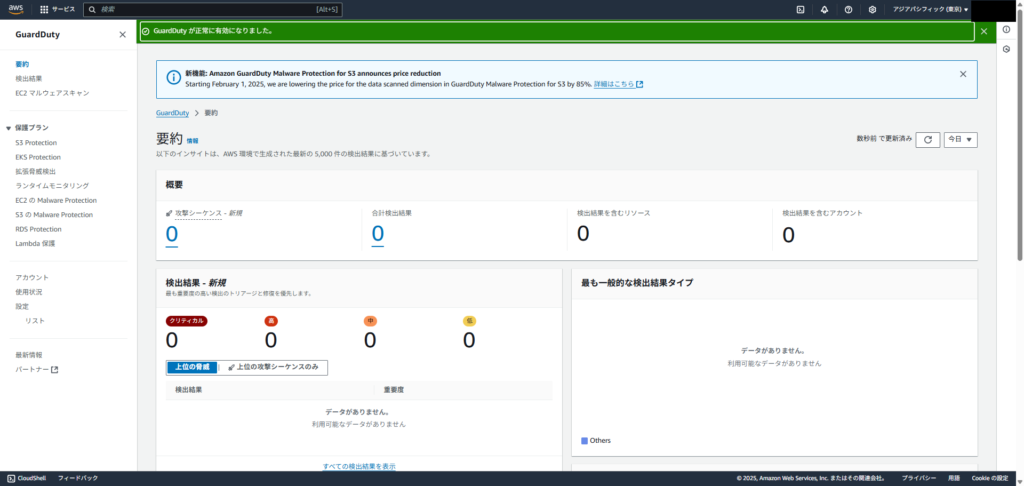

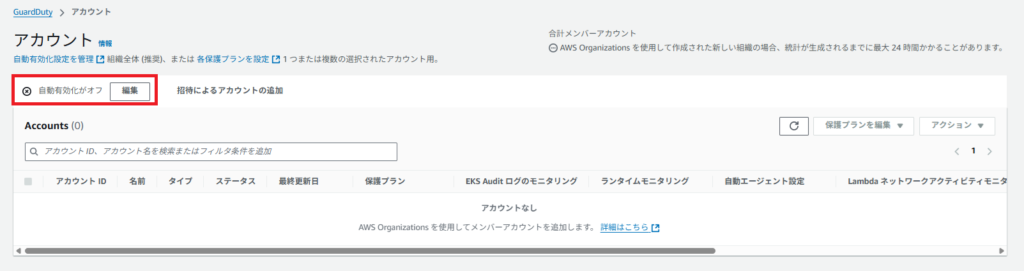

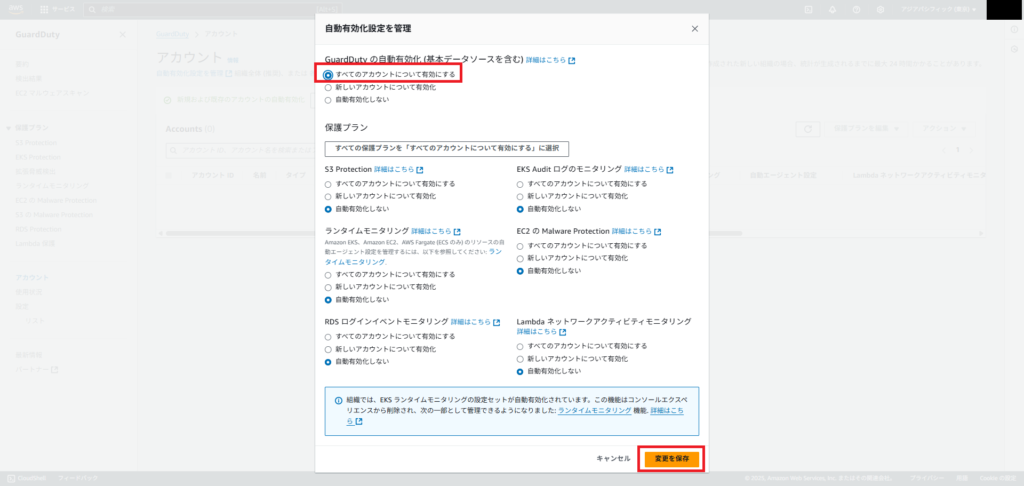

GuardDuty を手動で全リージョン有効化する

下記の通り、有効化していく。

アカウントを追加した際に、自動的に適用されるようにする。

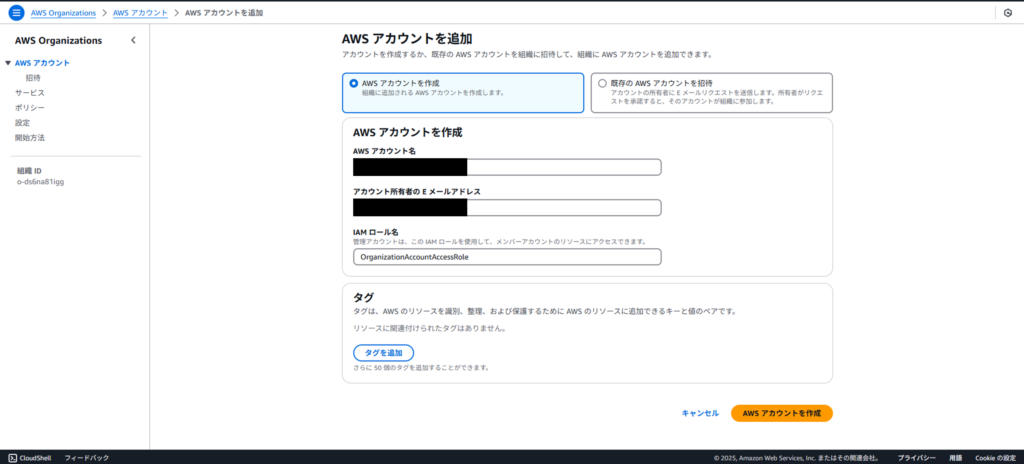

AWS Organizations でメンバーアカウントを作成する

AWS マネジメントコンソールで「Organizations」を開く。

「アカウントの作成 (Add an AWS account)」をクリックする。

IAMロールのアクセスオプションはデフォルトで OK (Organizations により自動で “OrganizationAccountAccessRole” が作られることが多い)

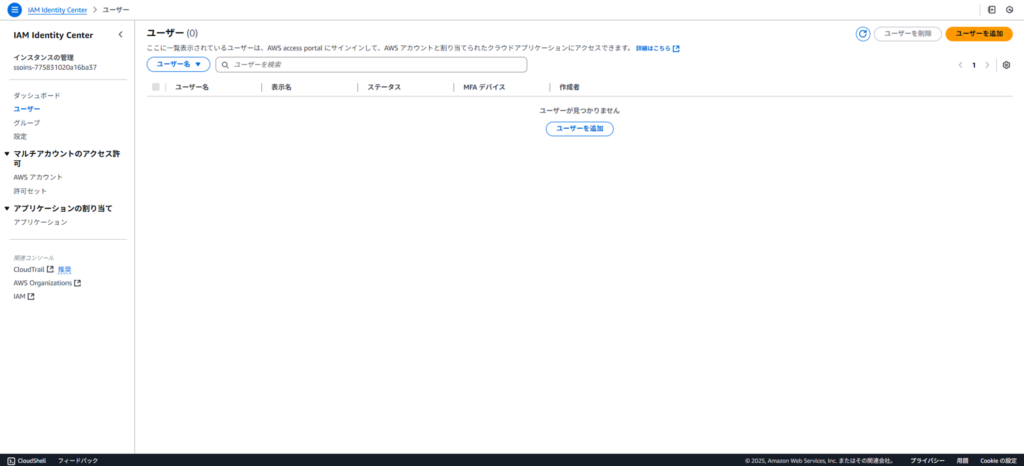

東京リージョン (ap-northeast-1) で AWS Identity Center (AWS SSO) を有効化する

AWS マネジメントコンソール右上のリージョンを 「アジアパシフィック(東京) [ap-northeast-1]」 に切り替える。

有効化を行うと、Identity Center の管理画面が表示されるようになる。

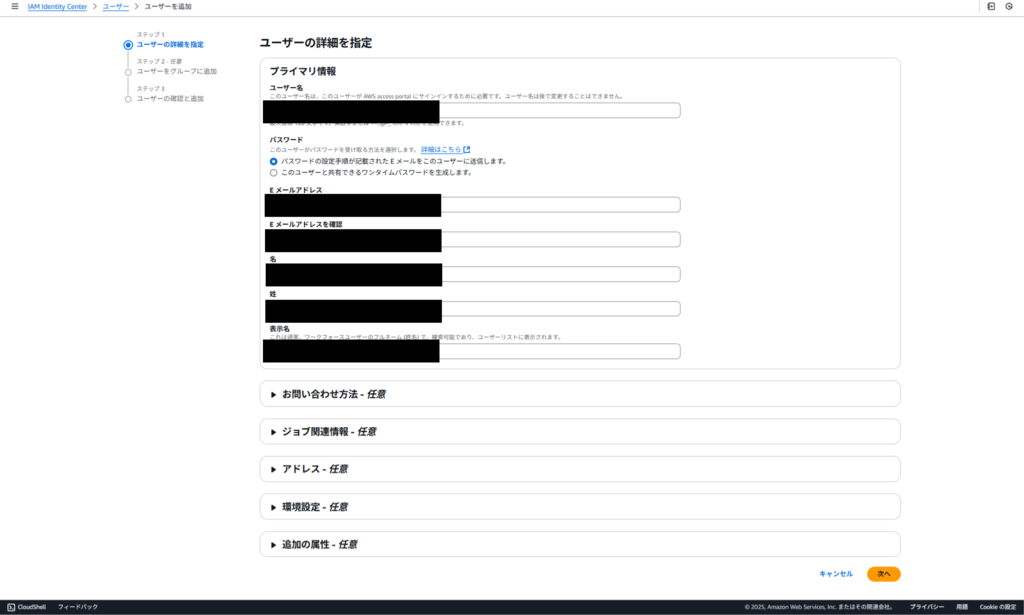

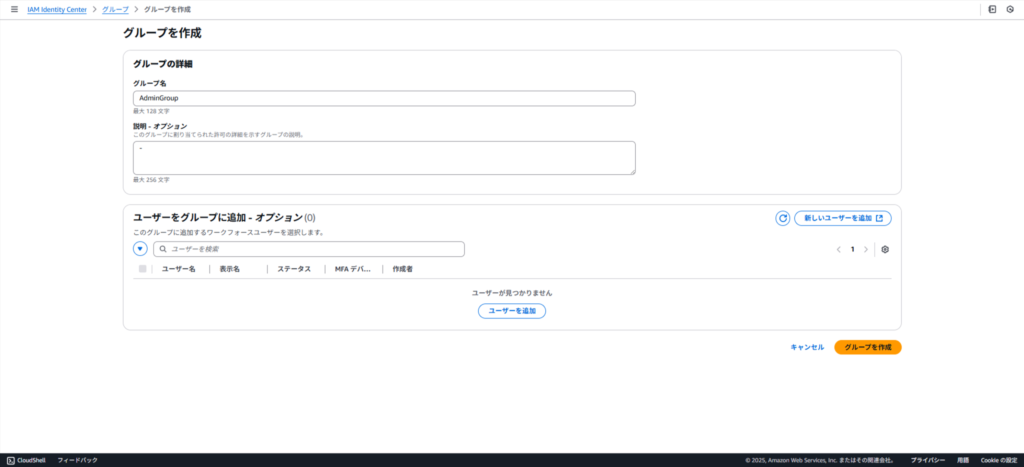

ユーザ、グループの追加※グループを先に作成しておく

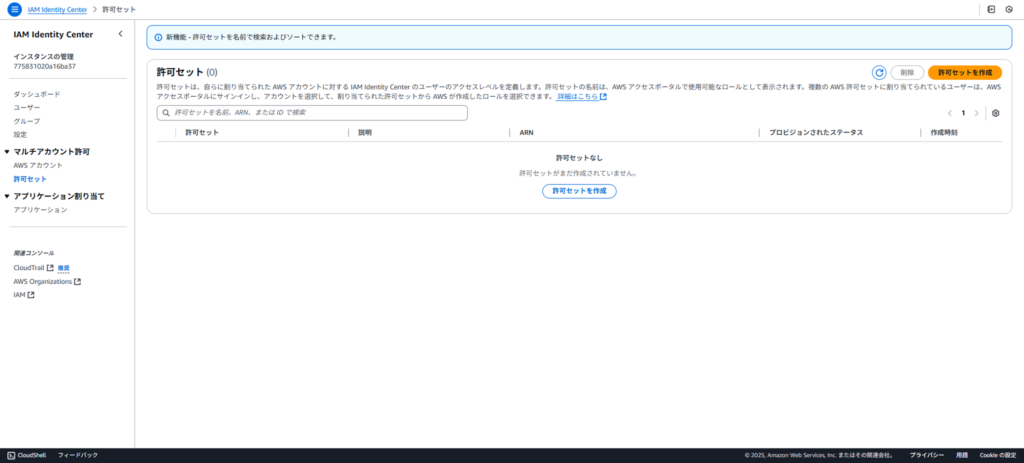

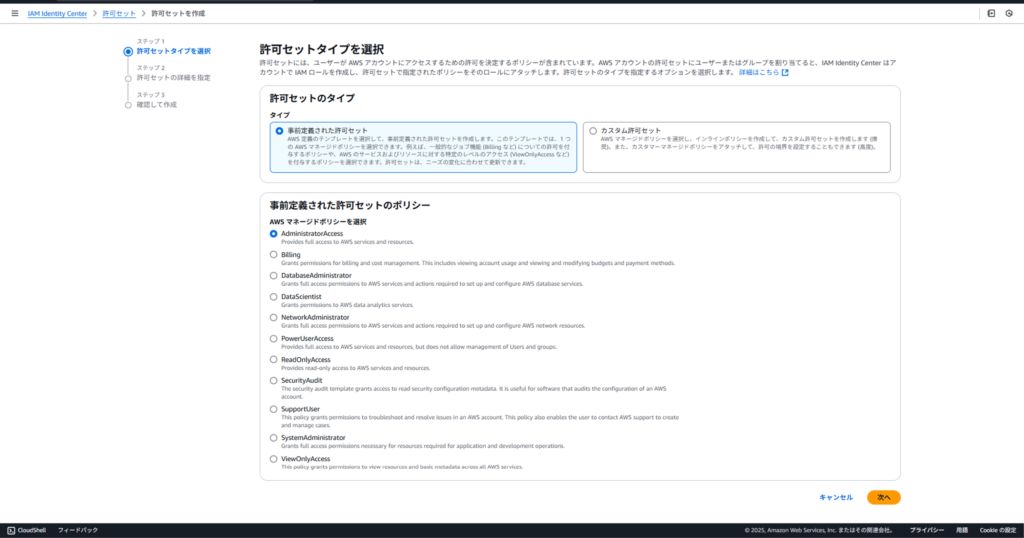

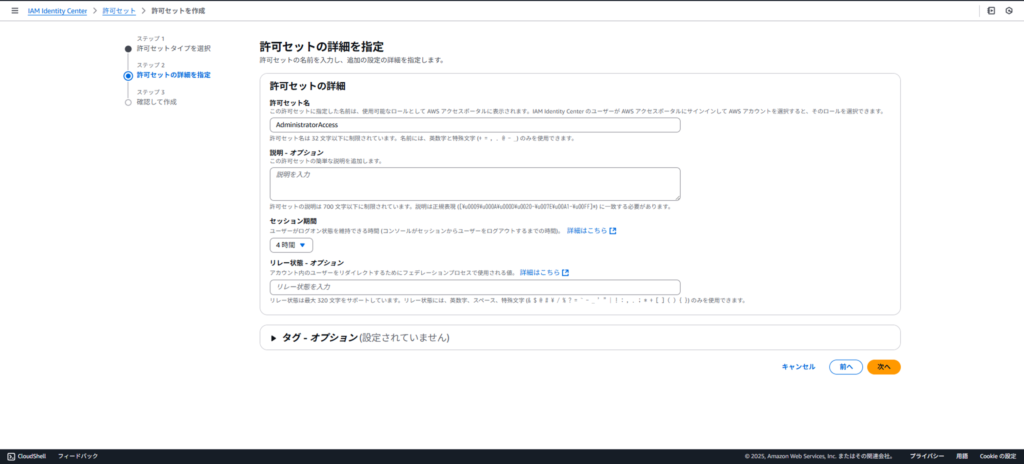

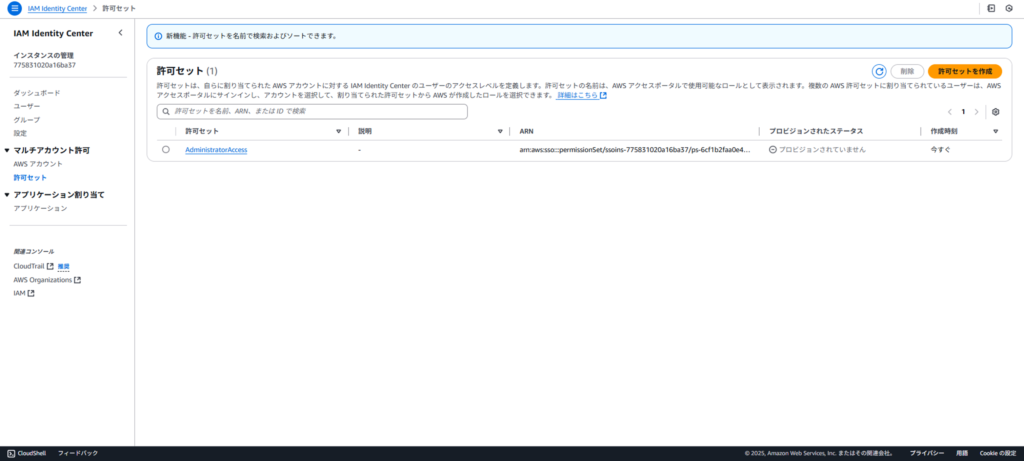

許可セット (Permission Set) を作成する(AdministratorAccess)

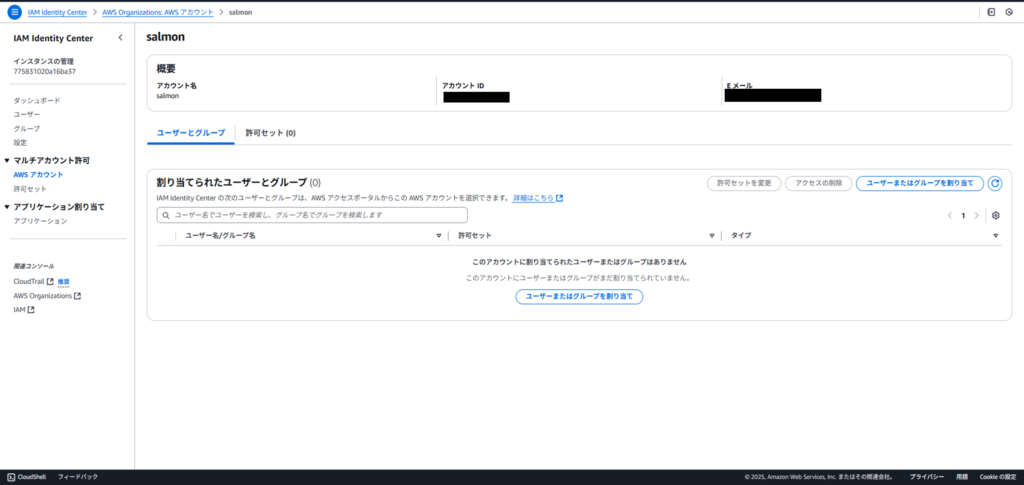

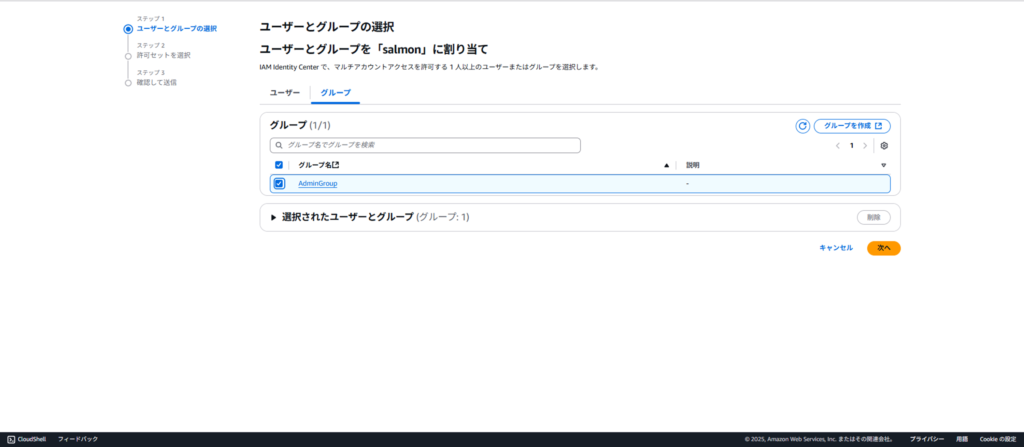

作成したメンバーアカウントに対して、グループと許可セットを割り当てる

Identity Center コンソール左メニュー「AWS accounts」をクリック

AWS Identity Center (SSO) からメンバーアカウントにログインを確認する

AWS access portal URLへアクセスする。

対象のAWSアカウントを選択する。

ログイン認証求められるので、パスワードを入力・MFA認証。

無事作成したアカウントでログインできることを確認